Cette présentation est une page HTML5

Utiliser la touche → pour avancer.

Agrandir/diminuer l'affichage: Ctrl ou Commande + +/-

- Sécuriser son espace de travail local et distant

- Tenir compte des enjeux de l'interopérabilité

- Pérenniser ses données

- Étre responsable face aux réglementations concernant l'usage de ressources numériques

- Maîtriser son identité numérique personnelle et institutionnelle

- Respecter la réglementation concernant la vie privée d'autrui

- Adopter les règles de bon usage du numérique

- Point de vue technique

- infrastructure physique

- fonctionnement de base (adresse, routage, dns)

- protocoles courants (exemple du mail)

- Notions de sécurité (intégrité, secret, disponibilité)

- Mot de passe, cryptographie

- Sécurité physique, ingéniérie sociale, sécurité logique

- Vie numérique

- Vie privée et internet

- Standards d'échange de données (formats ouverts)

- Conventions sociales d'échanges numériques

- Vérification des sources

- Impact social, droit

- logiciel libre

- Évolutions du droit

- Partage mondial des connaissances

- Nouvelles menaces (logiciels malveillants, spam, guerre numérique)

- infrastructure physique

- fonctionnement de base (paquets, adresse, routage, dns)

- protocoles courants (exemple du mail)

- Mots de passe, cryptographie

- intégrité, secret, disponibilité

- attaques physiques (ondes, intrusions directes)

- ingénierie sociale (hameçonnage, etc.)

- diffusion de binaires (indécidabilité)

- attaques logiques sur les protocoles

- failles systèmes ou applicatives

- de la confiance...

- contrôle des mots de passe (hachage)

- clés asymétriques

- intégrité : le message reçu est bien le même que celui qui a été envoyé

- secret (confidentialité) : le message n'a pas été divulgué à une tierce personne

- disponibilité : le système fonctionne sans interruption (les messages peuvent être envoyés et reçus à tout moment)

- On peut ajouter à ces trois caractéristiques la maintenabilité

- Incendie, inondation, perte ou vol

- écoute ou détérioration d'un canal de transmission (câble, wifi, etc.)

- écoute d'ondes électromagnétiques ou

sonores

- écoute du clavier

- écoute du processeur (ultrasons)

- écoute d'un circuit vidéo (machine de vote)

- accès à des composants physiques

- mémoire de masse (effacement insuffisant)

- Usurpation/compromission matérielle : bug processeur en crypto, composants de machine de vote, consommation électrique

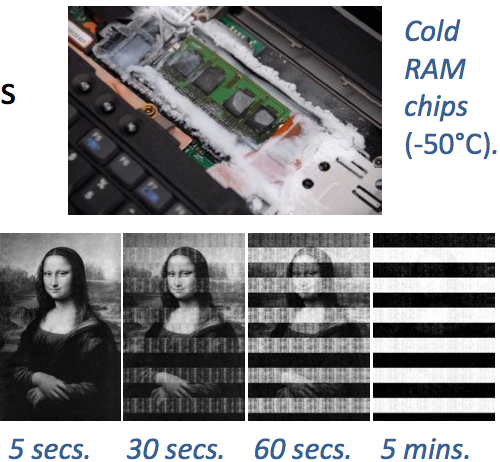

- cas intéressant: la mémoire vive

source: cours de Martin Abadi au collège de France, papiers de J. A. Halderman et al.

- Hameçonnage (phishing) etc.

- votre compte mabanque.com

- Image attachée à un mail

- Fausses alertes de sécurité, fausses solutions logicielles

- attaques sur mots de passe, sur rôles multiples, etc.

- bots sociaux

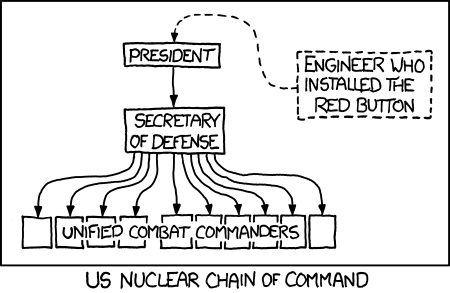

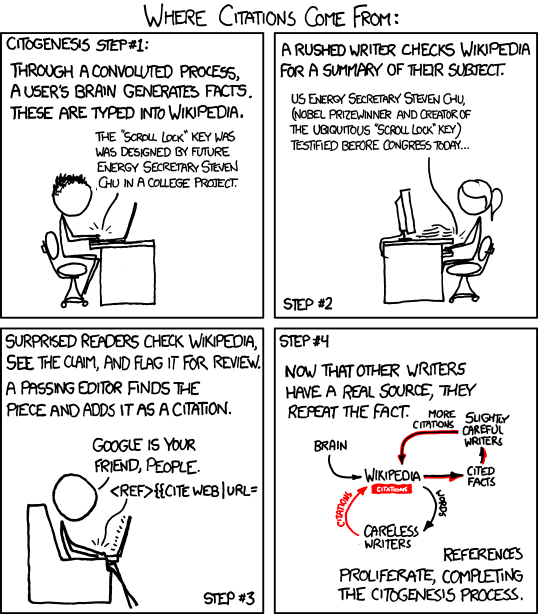

source: xkcd

- Diffusion de binaires (programmes exécutables)

- Impossibilité mathématique de se prémunir totalement (indécidabilité 1936, théorème de Rice, 1953) : il n'y a pas d'antivirus universel

- Failles dans les contrôles au niveau des lieux de diffusion (store)

- attaques logiques sur les protocoles (man in the middle, matériel industriel, etc.)

- failles systèmes ou applicatives

- windows: beaucoup de botnets

- Se prémunir :

- comprendre les limites des outils de protection

- bonne discipline de mise à jour

- virtualisation

- Pour l'intégrité : sauvegarde distante

- de la confiance (on trusting trust)

- Vie privée et internet

- Évolutions du droit

- Conventions sociales d'échanges numériques

- Vérification des sources

- Standards d'échange de données (formats ouverts)

- logiciel libre

- Partage mondial des connaissances

- Nouvelles menaces (logiciels malveillants, spam, guerre numérique)

- Vie privée et internet

source: Dave Makes (cc-by-nc-sa)

- Données personnelles : permettent d'identifier une personne. Protégées en droit.

- CNIL : commission nationale de l'informatique et

des libertés.

- Informer, garantir le droit d'accès, recenser les fichiers, contrôler, réglementer, instruire des plaintes.

- Droits d'information, d'accès direct et indirect, de rectification et radiation, d'opposition, obligations des responsables de fichiers

- LCEN : loi pour la confiance dans l'économie numérique

- Responsabilités (hébergeurs et FAI)

- Correspondance électronique

- conservation des logs (Un)

- G29 : groupe de travail article 29 sur la protection des données (recommandations)

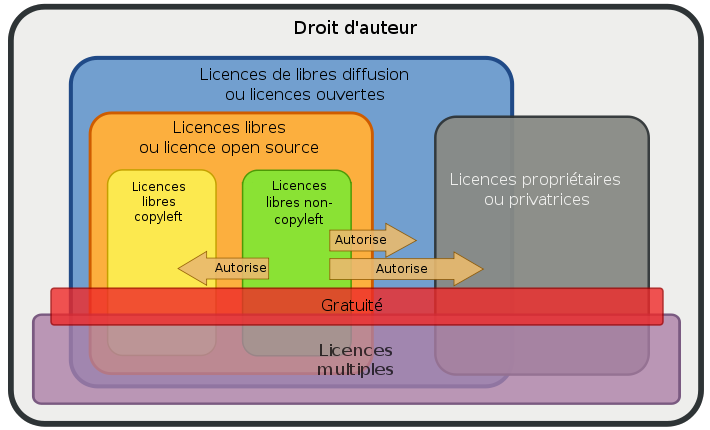

- Brevet logiciel vs droit d'auteur (licences)

- Nétiquette

- Mise en forme (email, forum, etc.) et fichiers joints

- Confidentialité

- Politesse

-

source: xkcd

-

- Format normalisé, public, sans restriction d'usage

- PDF: portable document format (anciennement propriétaire)

- OpenDocument: odt (texte), ods (tableur)

- RTF: rich text format

- EPUB: livre électronique

- SVG: dessin vectoriel

- PNG: image sans perte d'information

- GIF: image sans perte d'information limité à 256 couleurs parmi 16 millions (anciennement propriétaire)

- JPEG: pas complètement libre (mais jpeg 2000)

- Theora (vidéo), Ogg Vorbis (audio), .ogg, .ogv, .oga

- ASCII, UTF-8, CSV, HTML, XML, CSS, RDF, KML, etc.

- gzip, bzip2, 7z, tar: compression, archivage

- Licence libre : droit d'exécuter, d'étudier et d'adapter (accès aux sources), redistribuer, améliorer

source: wikimedia commons